Agence FinOps & Green IT

Infra as Code: Automatiser vos déploiements de manière efficace

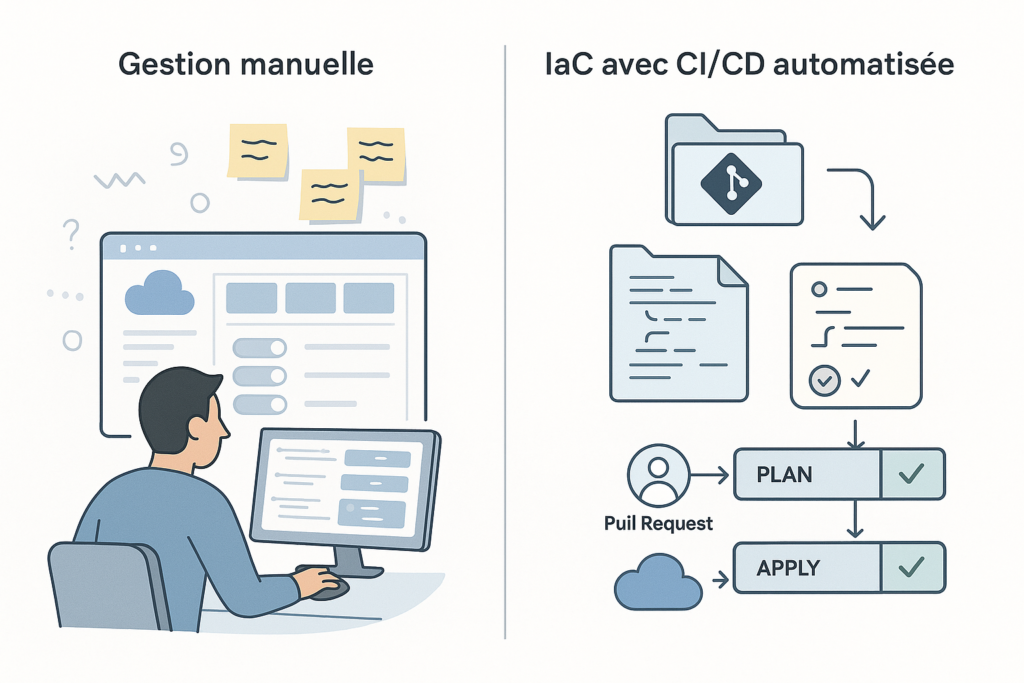

À mesure que les systèmes d’information gagnent en complexité, que les environnements se multiplient et que les équipes se répartissent à l’échelle mondiale, les approches classiques de gestion d’infrastructure atteignent leurs limites. Configurer un serveur à la main via une console cloud ou ajuster les règles d’un firewall manuellement peut suffire à petite échelle. Mais dès qu’il s’agit de déployer à grande échelle, ces méthodes deviennent synonymes d’erreurs, de lenteurs et de surcoûts.

L’Infrastructure as Code (IaC) apporte une réponse de fond à ces défis. Elle consiste à modéliser l’infrastructure sous forme de code — autrement dit, à décrire les ressources nécessaires (machines virtuelles, réseaux, bases de données, load balancers, etc.) au sein de fichiers de configuration déclaratifs, versionnés dans Git, testés et déployés automatiquement. Ce paradigme transforme l’infrastructure en un actif logiciel, avec les qualités que l’on attend d’un bon code : lisibilité, réutilisabilité, traçabilité et robustesse.

Les bénéfices d’une approche Infrastructure as Code

L’un des apports les plus immédiats de l’IaC est la reproductibilité. Lorsqu’un développeur ou un ingénieur crée un environnement de test ou de staging, il peut utiliser exactement les mêmes définitions que pour la production. Cela élimine la majorité des bugs liés aux différences de configuration entre environnements, tout en facilitant le debugging et la montée en charge.

Au-delà de la reproductibilité, l’IaC améliore la collaboration. Les fichiers de configuration deviennent des objets de discussion, soumis à revue de code, documentés, audités et validés comme n’importe quel code applicatif. Cela réduit les silos entre équipes Dev, Ops, Sec et FinOps.

Enfin, l’Infrastructure as Code accélère les déploiements. Là où une mise en production pouvait nécessiter plusieurs jours d’opérations manuelles, quelques minutes suffisent désormais, avec un risque réduit et une meilleure traçabilité. Ce gain de temps et de sécurité permet aux équipes de se concentrer sur la création de valeur.

Panorama des outils d’Infrastructure as Code

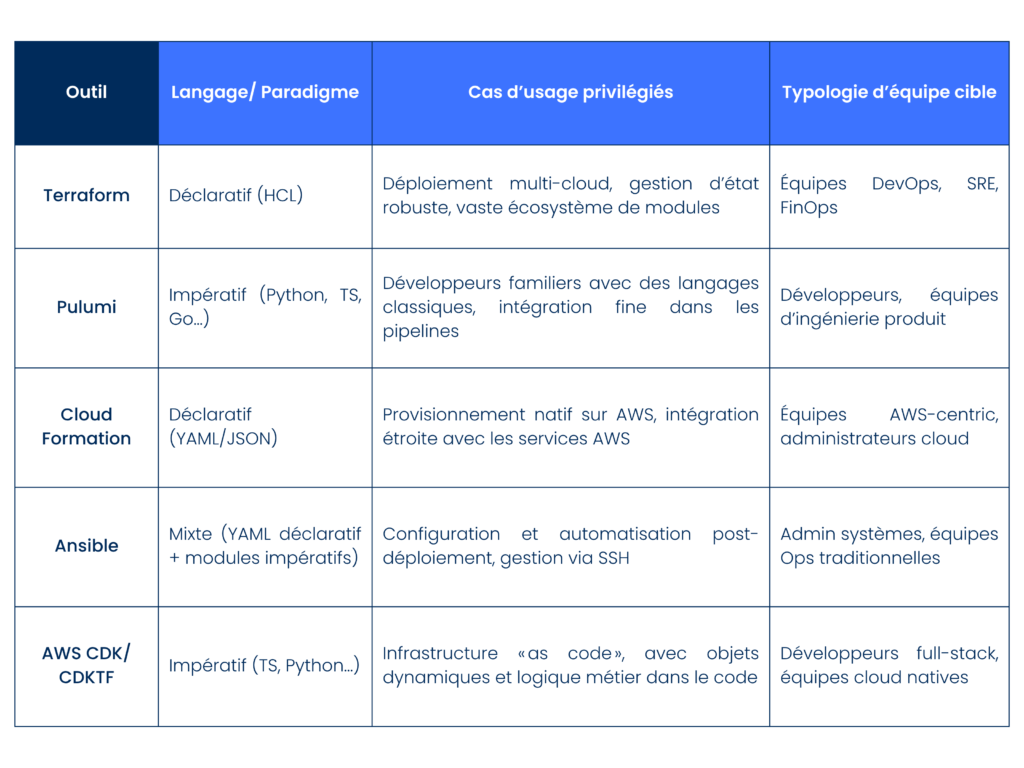

Plusieurs outils sont aujourd’hui disponibles pour mettre en œuvre l’IaC.

Terraform, sans doute le plus populaire, permet de modéliser des infrastructures dans un langage déclaratif, avec une prise en charge multi-cloud. Il s’appuie sur un plan d’exécution pour montrer ce qui va être modifié, avant de l’appliquer, ce qui le rend très prévisible.

D’autres outils comme Pulumi adoptent une approche orientée développeur : on écrit l’infrastructure dans des langages familiers comme Python, TypeScript ou Go, ce qui séduit les équipes plus orientées produit.

Ansible, quant à lui, excelle dans la configuration logicielle post-provisionnement, là où Terraform est plus orienté infrastructure brute.

Le choix dépendra des préférences de l’équipe, des clouds utilisés, du niveau d’abstraction souhaité et de l’environnement d’intégration continue déjà en place.

Comment automatiser ses déploiements de manière efficace

Mettre en œuvre une stratégie IaC ne se limite pas à choisir un outil et à écrire quelques fichiers de configuration. Pour en tirer tous les bénéfices, certaines pratiques sont essentielles.

Architecture modulaire

Tout d’abord, il est crucial de bien structurer son code. Cela passe par une séparation claire entre les modules génériques (réseaux, base de données, sécurité) et les stacks spécifiques à chaque environnement (développement, pré-production, production). Une architecture modulaire permet de réutiliser, tester et faire évoluer chaque composant indépendamment.

Intégration dans une CI/CD

Ensuite, l’automatisation passe par l’intégration dans une chaîne CI/CD. À chaque commit ou merge dans le dépôt Git, une pipeline peut valider la syntaxe, simuler les changements (plan) et éventuellement appliquer ceux-ci dans un environnement cible. L’usage de revues de code pour les fichiers d’infrastructure devient alors une pratique naturelle.

Gestion centralisée de l’état

La gestion de l’état est un autre point fondamental. Terraform, par exemple, conserve un fichier de state qui représente l’état actuel du système. Il est recommandé de stocker cet état de manière centralisée et verrouillée (par exemple, sur AWS S3 avec DynamoDB), afin d’éviter les conflits lors d’exécutions simultanées.

Sécurité et conformité intégrées

Enfin, la sécurité doit être intégrée dès le départ. Cela inclut le chiffrement des secrets (avec Vault, SOPS ou les KMS des cloud providers), la validation de la conformité (via des outils comme Checkov ou OPA), et la revue régulière des droits IAM utilisés par les outils IaC eux-mêmes.

Exemples concrets d’Infrastructure as Code

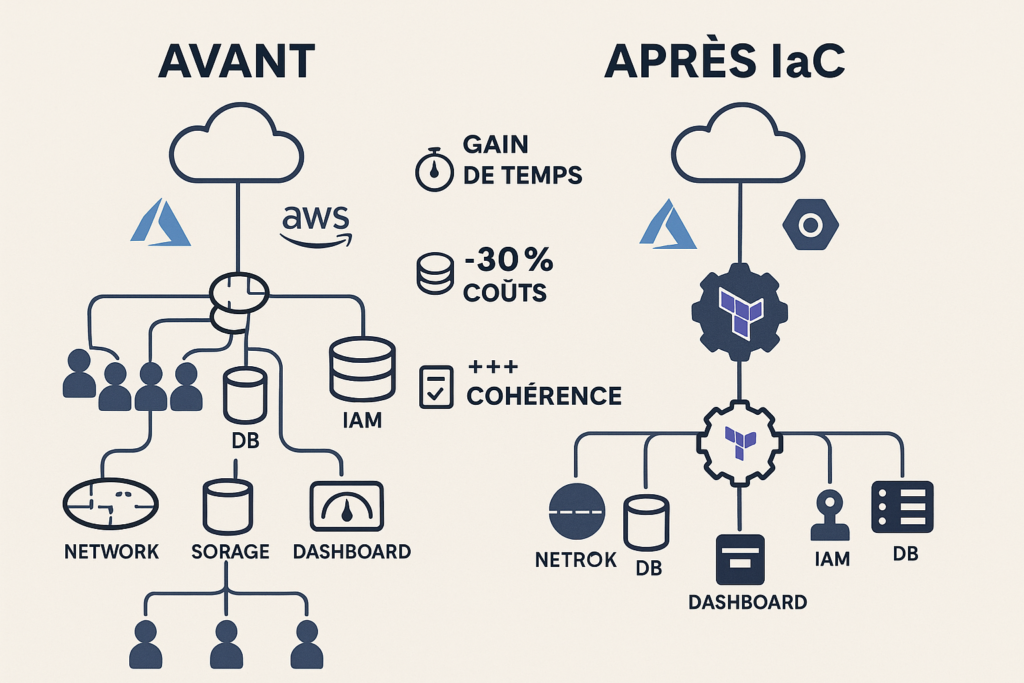

Un éditeur SaaS souhaitait industrialiser ses environnements de développement. Chaque équipe produit avait besoin d’un environnement isolé pour tester ses fonctionnalités. Grâce à Terraform, une simple commande créait l’ensemble des composants : projet GCP, réseau, base de données, comptes de service, droits IAM, buckets de stockage et dashboards de monitoring. Ces environnements étaient créés automatiquement à chaque pull request et détruits à sa clôture.

Une autre entreprise, opérant en environnement multi-cloud, a migré ses configurations manuelles AWS et Azure vers des modules Terraform communs, avec une couche d’abstraction permettant à chaque BU de déployer ses ressources selon des templates validés. Les coûts ont été réduits de 30% en moyenne, simplement en évitant les ressources inutilisées et en normalisant les tailles de machines.

L’Infrastructure as Code au service du FinOps

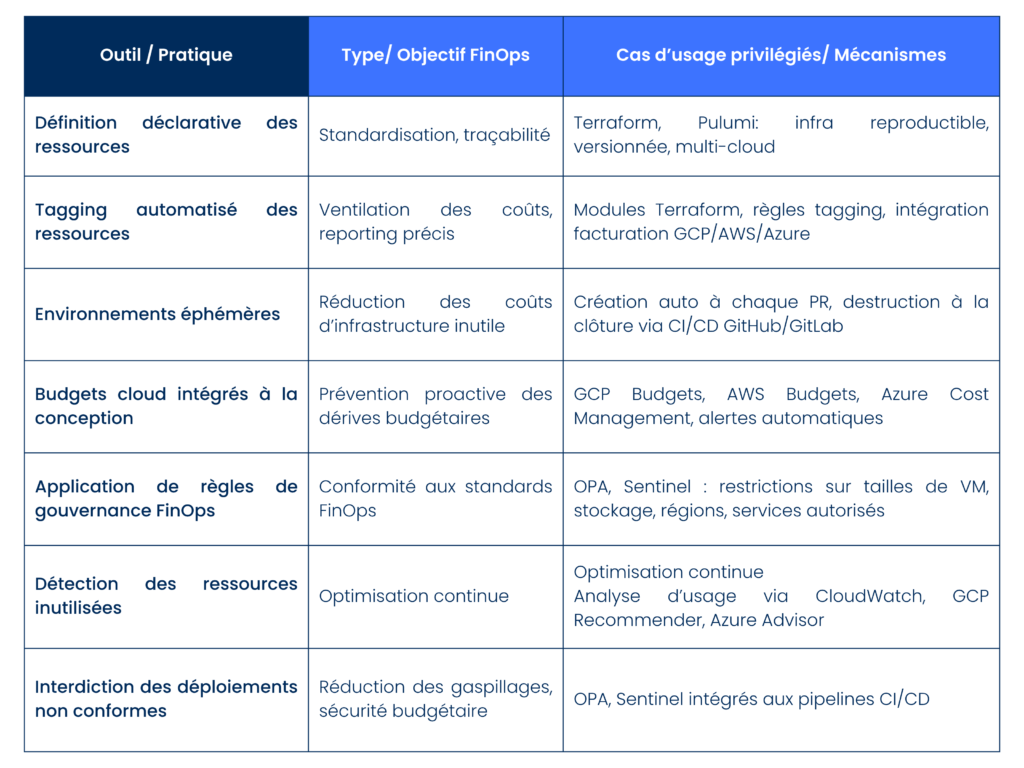

L’un des bénéfices souvent sous-estimés de l’IaC concerne la maîtrise des coûts cloud. En décrivant l’infrastructure de manière déclarative, il devient possible d’intégrer des contraintes budgétaires, des règles de gouvernance, et des mécanismes d’optimisation dès la conception.

Par exemple, chaque ressource peut être automatiquement taguée avec des informations critiques : projet, équipe, environnement, centre de coût. Ces tags permettent une ventilation précise des coûts dans les outils de facturation cloud, mais aussi l’automatisation de règles FinOps comme l’extinction des ressources non utilisées ou la détection d’anomalies.

L’IaC permet également de mettre en place des environnements éphémères, détruits dès qu’ils ne sont plus nécessaires. On évite ainsi les clusters Kubernetes de test qui tournent indéfiniment, les bases de données sans utilisateur ou les VM oubliées

Enfin, couplée à des outils de gouvernance comme Open Policy Agent, l’IaC permet d’interdire la création de ressources non conformes à la stratégie FinOps : tailles de VM trop coûteuses, stockage non chiffré, régions inadaptées ou services managés non validés.

En intégrant le FinOps à l’IaC, vous passez d’une posture réactive à une gouvernance proactive et automatisée du cloud.

L’Infrastructure as Code au service du numérique responsable

Si l’Infrastructure as Code est d’abord perçue comme un levier d’efficacité opérationnelle, elle joue aussi un rôle stratégique dans une démarche de numérique responsable, en particulier sur le plan environnemental et financier. En modélisant l’infrastructure dans le code, on rend explicite — et donc mesurable — l’ensemble des ressources consommées. Cela permet d’aligner les pratiques IT sur les objectifs de sobriété numérique, tout en maîtrisant les coûts.

Prenons l’exemple d’un projet cloud avec plusieurs environnements (dev, staging, prod). Sans IaC, il est fréquent de créer des ressources en doublon, de laisser tourner des machines oubliées, ou d’allouer plus de capacité que nécessaire « au cas où ». Avec IaC, chaque ressource est décrite dans un fichier de configuration versionné : on sait précisément ce qui est déployé, où, et pourquoi. Cela facilite l’identification des ressources inutilisées, le dimensionnement au plus juste (rightsizing), et l’automatisation du cycle de vie complet, y compris l’extinction automatique des environnements non critiques en dehors des heures ouvrées.

Mieux encore, certaines plateformes comme Terraform permettent d’enrichir les modules avec des règles de conformité écologique ou financière : interdire les types de machines les plus énergivores, imposer des labels pour suivre la consommation par projet ou équipe, ou encore déclencher des alertes dès qu’un seuil de dépense est franchi. Ces pratiques renforcent les démarches FinOps et GreenOps en apportant de la gouvernance et de la transparence dans les décisions d’architecture.

Par exemple, une entreprise peut configurer un pipeline CI/CD qui refuse automatiquement les changements entraînant le déploiement de ressources en dehors de la zone géographique optimisée (pour éviter les coûts et l’empreinte carbone liés à la localisation), ou qui alerte si un commit ajoute une VM de type GPU sans justification explicite. Ce sont autant de garde-fous codifiés qui participent à institutionnaliser la sobriété dans les pratiques cloud.

Ainsi, loin d’être un simple outil technique, l’Infrastructure as Code devient un vecteur d’engagement éthique et stratégique pour les entreprises qui souhaitent concilier performance et responsabilité.

Pour aller plus loin

Adopter l’Infrastructure as Code, c’est bien plus que remplacer des clics par des fichiers YAML ou HCL. C’est un changement culturel, technique et organisationnel qui rapproche les mondes du développement, de l’exploitation et de la finance.

Mais c’est aussi un formidable levier de performance, d’efficacité et de sobriété numérique. En codant votre infrastructure, vous codifiez vos standards, vos meilleures pratiques, et votre vision de l’efficience.

Chez Sudo, nous accompagnons les entreprises dans cette transition, du diagnostic de maturité à la mise en œuvre d’une stratégie IaC robuste, modulaire, sécurisée et FinOps-ready.

Si vous voulez en discuter, nous serons ravis d’échanger.